Etapa 1

In cadrul Etapei 1 principala activitate a fost de a analiza in detaliul solutiile existente privind tehnologiile și implementările mecanismelor tehnice de securizare a transferului de date între sistemul de operare și dispozitivele periferice.

Din punct de vedere al soluțiilor de securizare a datelor folosind extensii software ale unităților centrale de procesare (CPU), in mediul acestea pornesc de la hipervizoare sigure software, abordări specifice platformei care valorifică caracteristicile hardware pana la abordări centrate pe hardware. În mediul privat cercetarea noastră nu a identificat foarte multe produse comercializate, asta probabil datorită faptului că tehnologia SGX este relativ nouă, iar puterea de procesare a dispozitivelor IoT este încă destul de mică pentru a putea efectua calcule criptografice complexe. Totuși există foarte multe patente care folosesc tehnologiile menționate anterior, iar în această secțiune le vom prezenta pe cele mai relevante.

In ceea ce priveste autentificarea dispozitivelor, există 2 metode principale de autentificare: (1) folosind criptografia simetrica, prin utilizarea de chei partajate anterior sau (2) folosind criptografia asimetrica, prin utilizarea de perechi de chei publice/private. În continuare vom detalia aceste metode.

Securizarea canalelor de comunicare este realizata de cele mai multe ori folosind criptografia simetrica pentru protejarea datelor, algoritmul Diffie-Hellman pentru generarea cheii si criptografia asimetrica pentru autentificarea datelor.

Raportul stiintific si tehnic poate fi accesat online.

Etapa 2

Etapa 2 a dezvoltat atat cerintele de business care vor sta la baza arhitecturii software si hardware, cat si cerintele tehnice de securitate cibernetice ce trebuiesc oferite.

Din punct de vedere al cerintelor de business, amintim ca se urmaresc trei directii de dezvoltare a proiectului:

- Dezvoltarea unui sistem sigur de access la dispozitivele de stocare a cheilor criptografice.

- Dezvoltarea unui sistem sigur de access la dispozitivele de stocare a cheilor criptografice.

- Dezvoltarea unui sistem sigur de access la dispozitivele de stocare a cheilor criptografice.

Raportul stiintific si tehnic poate fi accesat online.

Etapa 3

Etapa 3 este compusa din doua elemente, definirea arhitecturii software si hardware a proiectului dar si a problemelor de etica ce trebuiesc avute in vedere in dezvoltarea dispozitivului SABOTORE.

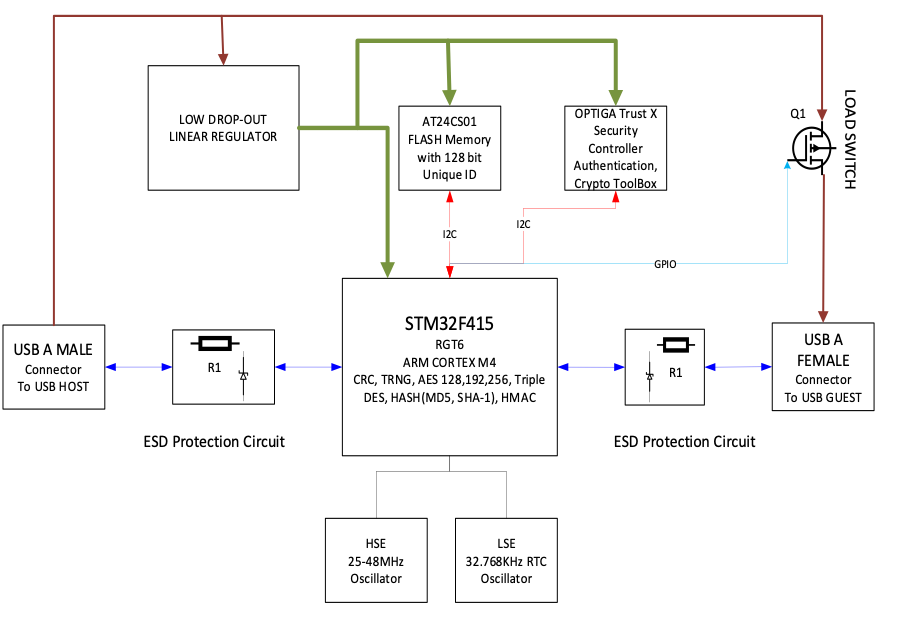

A fost realizata o noua arhitectura hardware pornind de la versiunea anterioara. Dispozitivul nostru are un conector USB 2.0 de tip A, care se conectează la portul USB al gazdelor și un conector USB2.0 de tip A, care permite conectarea altor dispozitive USB.

Arhitectura generală este prezentată în Figura 1. Putem vedea că atât comunicația cu gazda, cât și cu dispozitivul este mediată de MCU, un microcontroler de bază STM32F415 ARM Cortex M4.

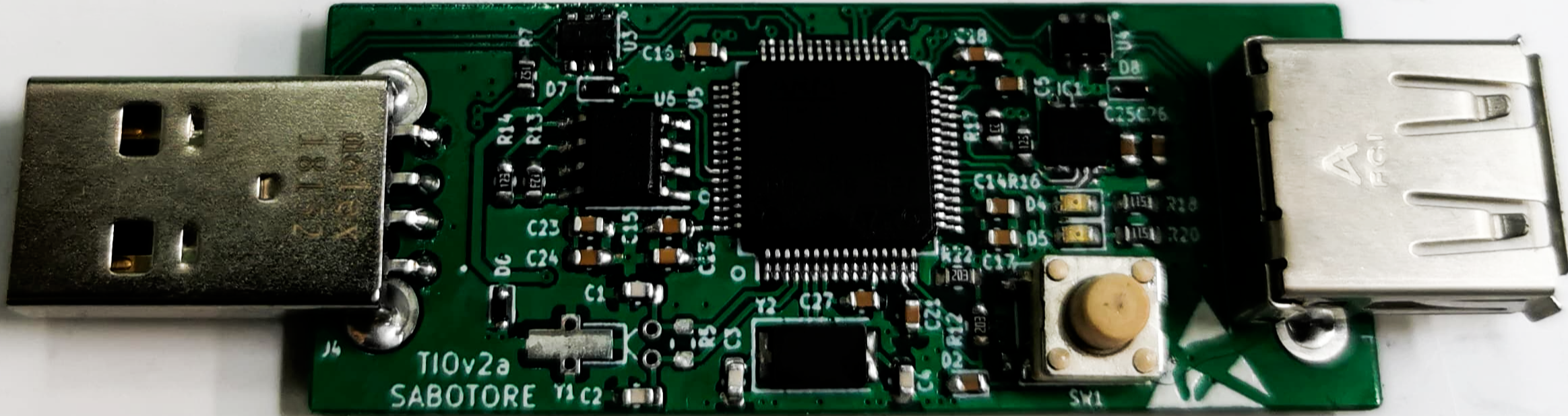

Mai mult, in aceasta etapa a fost creat un nou prototip hardware pentru dispozitivul SABOTORE, asa cum se poate observa din Figura 2.

Raportul știintific si tehnic poate fi accesat online.

Etapa 4

În cadrul etapei a 4-a accentul a fost pus pe implementarea și validarea arhitecturilor software și hardware pentru tokenul SABOTORE așa cum au fost ele definite în etapele anterioare.

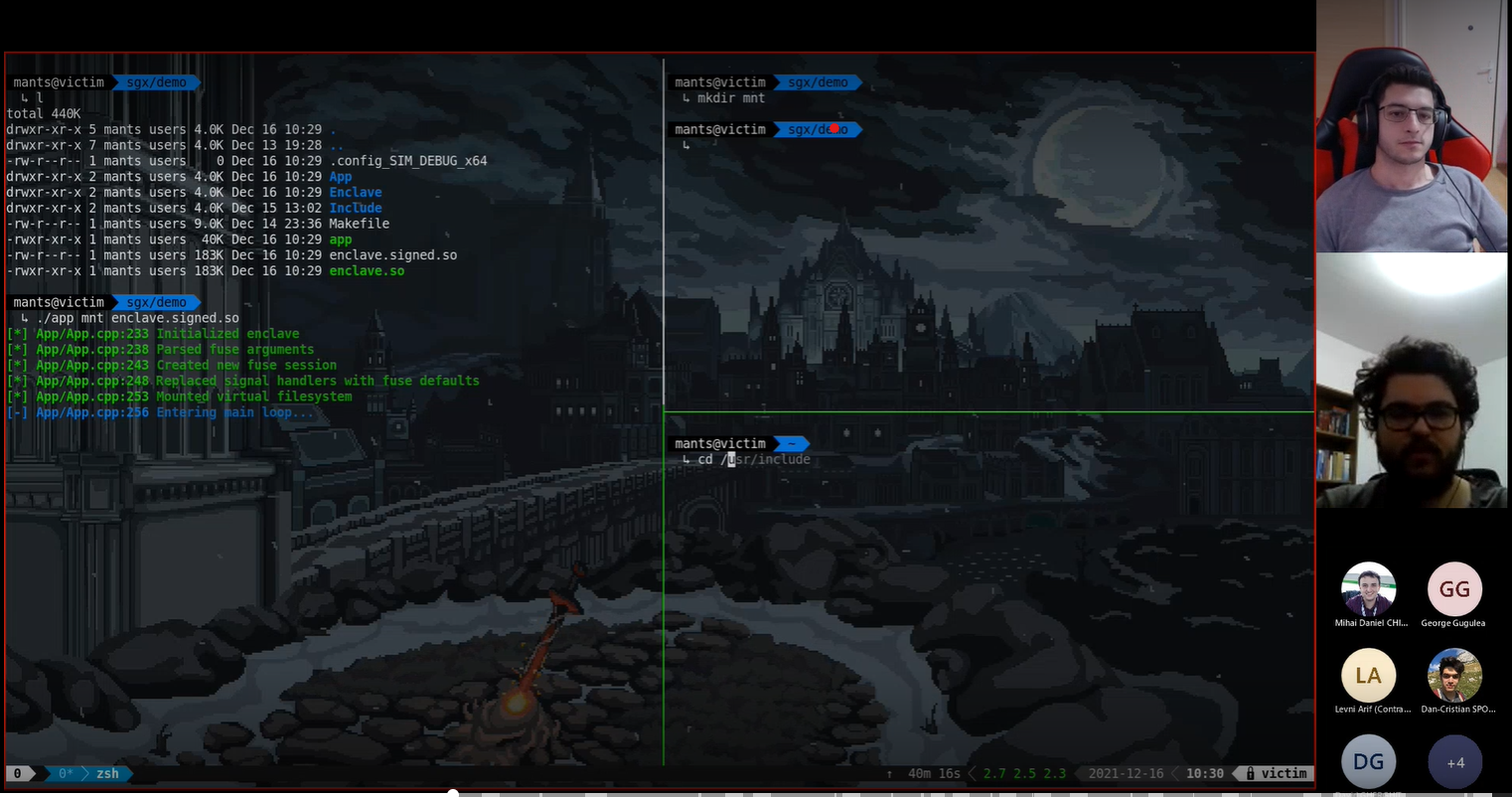

Principalele activități desfășurate în cadrul acestei etape au fost de dezvoltare, testare și validare pentru cele trei scenarii de business:

- Sistem de autentificare a dispozitivelor de Intrare / Ieșire (Input/Ouput – I/O)

- Printarea securizată direct din enclava SGX

- Criptarea datelor stocate extern

Raportul știintific si tehnic poate fi accesat online.

În data de 16 Decembrie 2021 a avut loc un workshop online cu invitați atât din mediul privat cât și din mediul public. La această întâlnire am avut 16 participanți și au fost dezbătute teme legate de utilizarea mediilor de izolare existente, accentul fiind pus pe scenariile de utilizare ale tokenului SABOTORE: imprimare securizată, stocare de date securizată și controlul accesului pentru dispozitive de intrare-ieșire.

Etapa 5

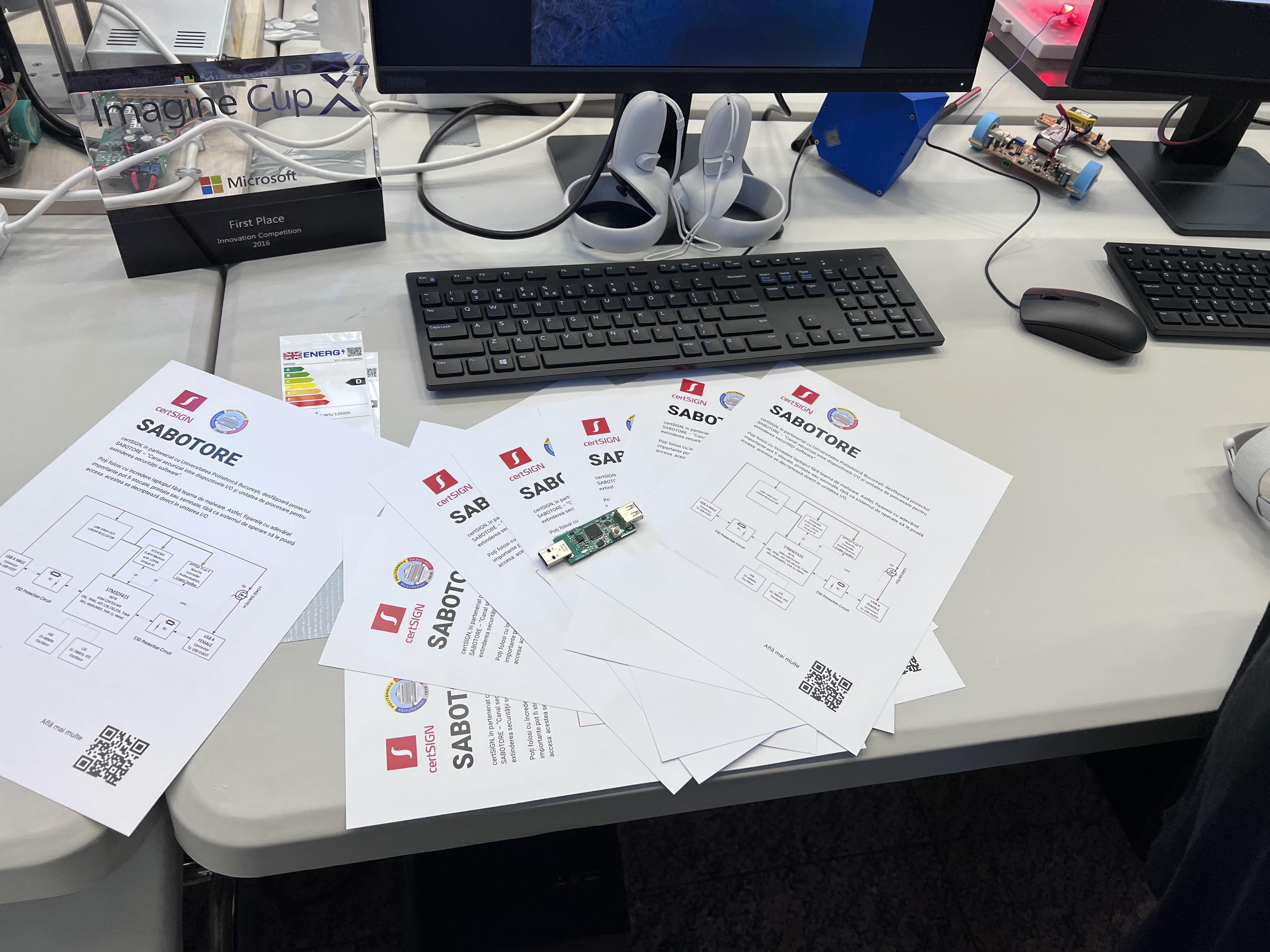

În cadrul acestei etape, echipa UPB-CertSign s-a concentrat pe participarea la evenimente naționale sau internaționale de diseminare a rezultatelor proiectelor. În acest scop notabilă este participarea la POLIFest, 07-09 Aprilie 2022. Evenimentul se dorește a fi dedicat atât colaborării dintre mediul academic și cel socio-economic.

Rezultatele proiectului au fost de asemenea diseminate prin publicarea articolului “SYSTEMATIZATION OF TRUSTED I/O SOLUTIONS FOR ISOLATED EXECUTION ENVIRONMENTS”, Florin-Alexandru Stancu, Alexandru-Alin Mircea, Răzvan Rughiniș, Mihai Chiroiu , U.P.B. Sci. Bull., Series C, Vol. 84, Iss. 2, 2022, ISSN 2286-3540.

Mai mult, în data de 18.03.2022, la ora 12.00 a avut loc în cadrul Scolii Doctorale de Automatica si Calculatoare, ședința de dezbatere și susţinere publică, a tezei de doctorat cu titlul Trustworthy Cyber-Infrastructure / Infrastructură cibernetică de încredere elaborată de Florin Stancu în urma derulării cu succes a proiectului SABOTORE, acesta din urmă obținând titlul de doctor în științe inginerești.